Attacchi tradizionali ed attacchi rapidi, tra differenze ed aspetti

4.7 (699) · € 27.99 · In Magazzino

Attacchi tradizionali ed attacchi rapidi, tra differenze ed aspetti nascosti.

Cos'è la gestione dei dati non strutturati?

L'intelligenza artificiale negli attacchi informatici: tecniche offensive e strategie di difesa - Cyber Security 360

Computers Tecnologies - CONSULENZA SISTEMISTICA e HARDWARE,SICUREZZA INFORMATICA,SOLUZIONI SOFTWARE,SITI INTERNET E APPLICAZIONI WEB BASED

Attacchi state-sponsored: cosa sono e come contrastarli migliorando le capacità di cyber difesa - Cyber Security 360

Attacchi tradizionali ed attacchi rapidi, tra differenze ed aspetti nascosti.

Perché scegliere un sistema iperconvergente in azienda

Sull'economia sociale nella dimensione globale

Jujutsu - Wikipedia

Se l'Intelligenza Artificiale uccide: un'etica per auto e armi autonome - Agenda Digitale

Nozomi Networks: perché la sicurezza per le reti IoT deve riflettere una mentalità OT - Elettronica Plus

Intelligenza Artificiale / Machine Learning: tra Complessità e Sicurezza - ICT Security Magazine

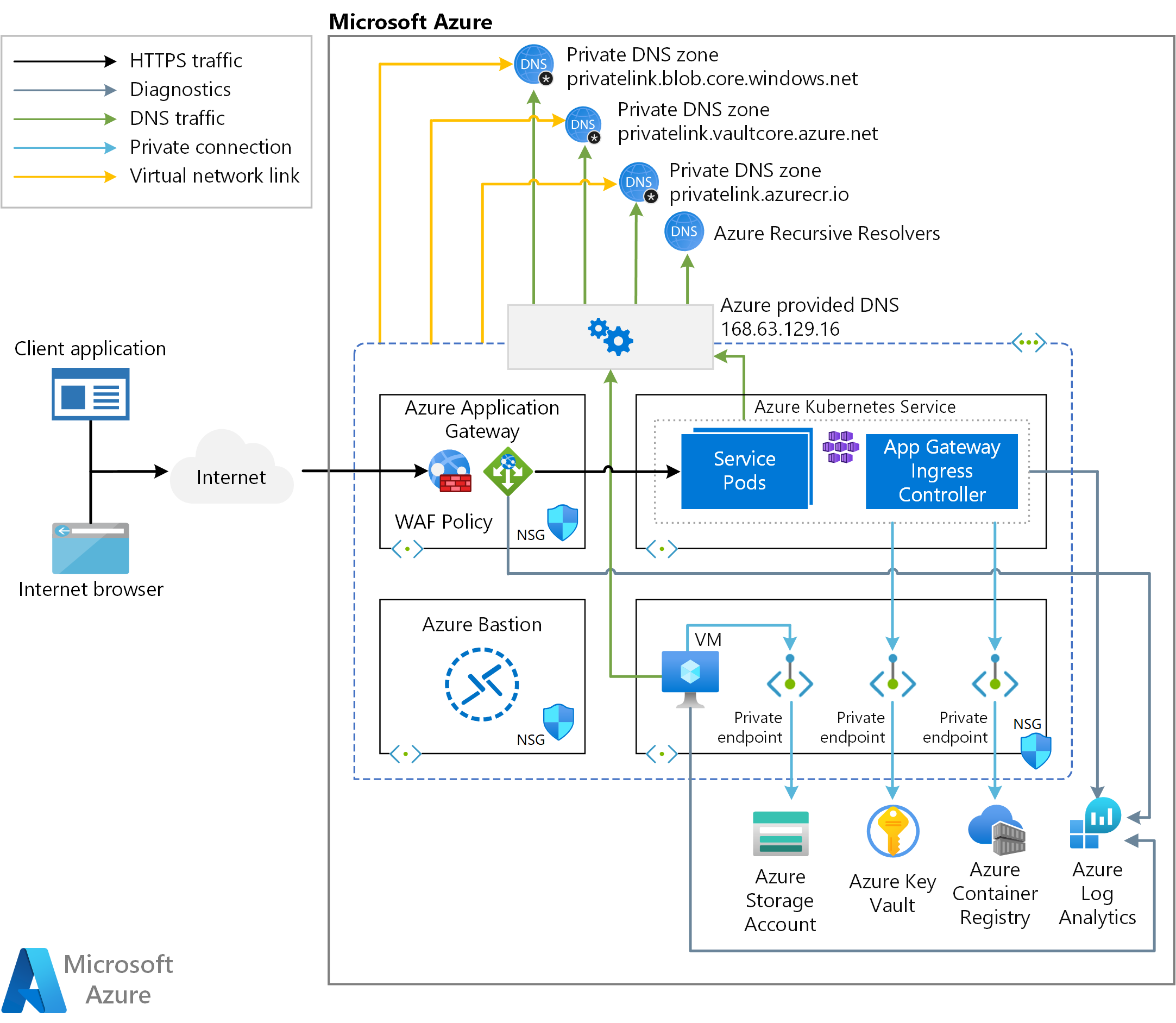

Usare gateway applicazione Controller in ingresso (AGIC) con un servizio Azure Kubernetes multi-tenant - Azure Architecture Center